Analyse détaillée du code d'un virus

Analyse détaillée du code d'un virus

Un honeypot, machine vulnérable collectant

les virus

Un honeypot, machine vulnérable collectant

les virus

|

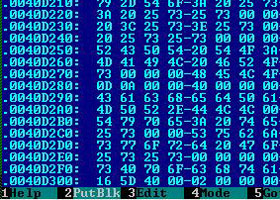

3. L'analyse détaillée du code

Parfois, le laboratoire européen prend aussi en charge tout ou partie de l'analyse détaillée du code. La procédure nécessite alors un désassemblage en profondeur du virus. "La procédure prend en moyenne entre 2 et 3 heures, mais cela varie fortement en fonction du type de menace" affirme David Kopp.

En attendant l'analyse détaillée, le premier examen limite déjà en partie la propagation du virus : l'éditeur peut en effet communiquer à ses clients le type d'extension à bloquer, les e-mails types et les ports à surveiller.

La réception et le traitement des menaces occupent la quasi-intégralité des journées des ingénieurs sécurité. Près de 3 200 nouveaux codes apparaissent tous les mois, contre 300 trois ans plus tôt.

En moyenne, une machine vulnérable connectée à Internet collecte entre 80 à 100 attaques par jour, un chiffre qui regroupe les codes malveillants mais aussi les tentatives de hacking. Et, toujours en moyenne, un ingénieur gère de 15 à 20 menaces par jour, dont un quart représente de nouveaux codes ou des nouvelles variantes.

"Ce qui est important, c'est de ne pas se concentrer sur une seule menace mais toujours de regarder l'ensemble de l'évolution du réseau Internet. Par exemple, d'autres soumissions de clients peuvent arriver par la suite et donner des informations supplémentaires sur le code, s'il utilise de multiples extensions et des noms différents mais toujours la même taille, ou d'autres renseignements. Une fois, le code identifié au niveau européen, nous lançons soit une alerte générale, soit une alerte locale", complète David Kopp.

|